Se você está interessado em segurança da informação, provavelmente já ouviu falar em hackers. Apesar da associação comum com atividades ilegais, existe um grupo essencial para o mercado: os hackers éticos.

Esses profissionais usam ferramentas para hacker ético para identificar falhas, testar sistemas e ajudar empresas a corrigirem vulnerabilidades antes que criminosos explorem esses pontos fracos.

Neste guia, você vai conhecer 12 ferramentas (hardware e software) amplamente utilizadas em pentest, auditorias e testes de segurança, além das principais formas de ataque que todo profissional da área precisa entender.

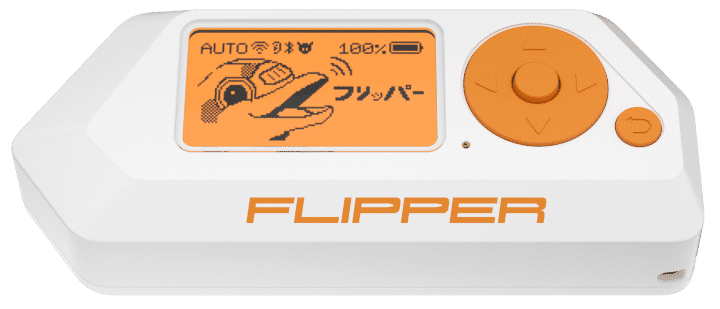

Flipper Zero

O Flipper Zero é um dispositivo de segurança de hardware open source, extremamente compacto e versátil.

Ele permite realizar testes em:

- RFID

- NFC

- Infravermelho

- Bluetooth

- Sub-GHz

É muito usado por profissionais de segurança para simular ataques físicos e sem fio, além de ser útil para aprendizado prático em ambientes controlados.

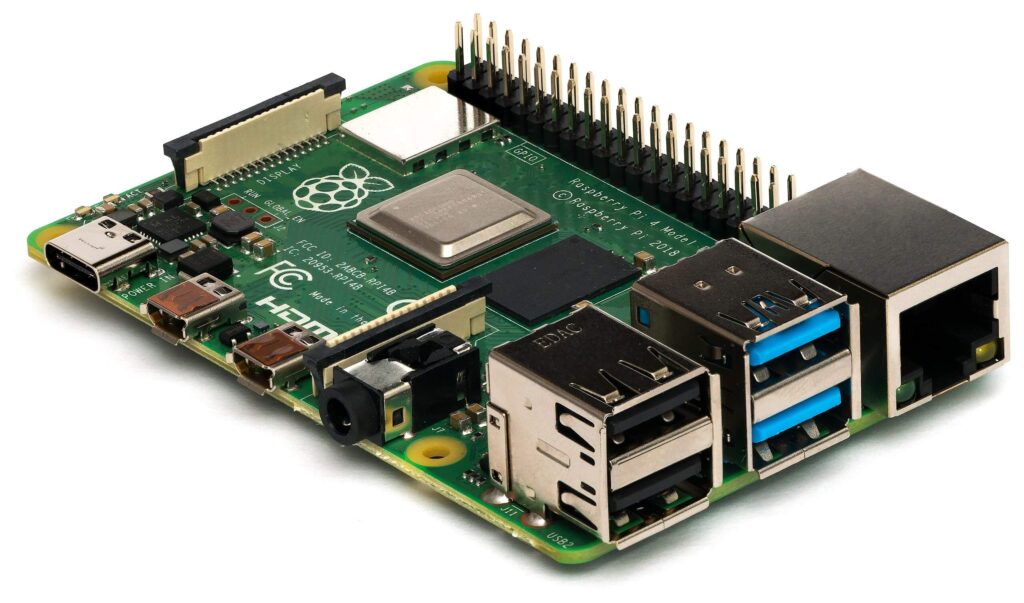

Raspberry Pi 4

O Raspberry Pi 4 é um computador de placa única extremamente popular.

Em segurança da informação, ele costuma ser utilizado como:

- Mini servidor de testes

- Plataforma portátil de pentest

- Base para rodar o Kali Linux

Com bateria e ferramentas certas, vira um verdadeiro canivete suíço para auditorias de segurança.

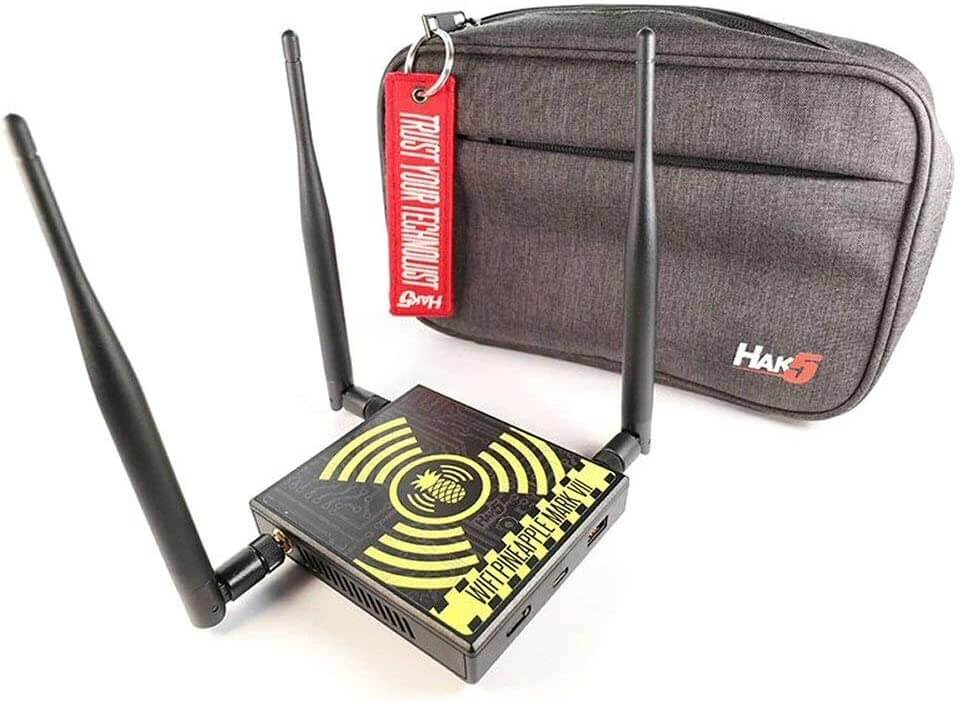

Wi-Fi Pineapple

O WiFi Pineapple é uma ferramenta criada especificamente para auditoria de redes Wi-Fi.

Principais usos:

- Clonagem de redes

- Captura de tráfego

- Ataques MITM (em ambientes autorizados)

⚠️ Deve ser usada somente com permissão explícita.

Placa de Rede Alfa (Alfa Network)

A Alfa Network é famosa por seus adaptadores Wi-Fi de longo alcance.

Ela se destaca por:

- Suporte a modo monitor

- Injeção de pacotes

- Compatibilidade com Kali Linux

É praticamente um clássico em auditorias sem fio.

Rubber Ducky

O Rubber Ducky parece um pen drive comum, mas se comporta como um teclado.

Ele permite:

- Automatizar comandos

- Simular ataques de engenharia social

- Testar políticas de segurança física

Muito usado em pentests corporativos.

LAN Turtle

A LAN Turtle é uma ferramenta USB que funciona como um pequeno computador conectado à rede.

Usos comuns:

- Acesso remoto

- Testes de persistência

- Monitoramento de tráfego

HackRF One

O HackRF One é uma placa SDR (Software Defined Radio).

Permite:

- Capturar sinais RF

- Analisar protocolos sem fio

- Testar dispositivos IoT e RF

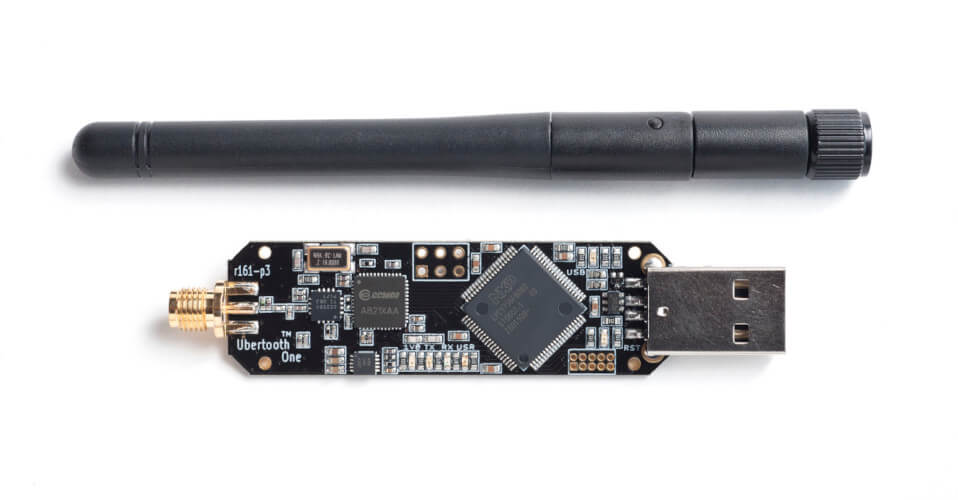

Ubertooth One

O Ubertooth One é focado em auditorias de Bluetooth.

Ele ajuda a:

- Monitorar comunicações

- Identificar falhas em dispositivos sem fio

- Trabalhar junto ao Wireshark

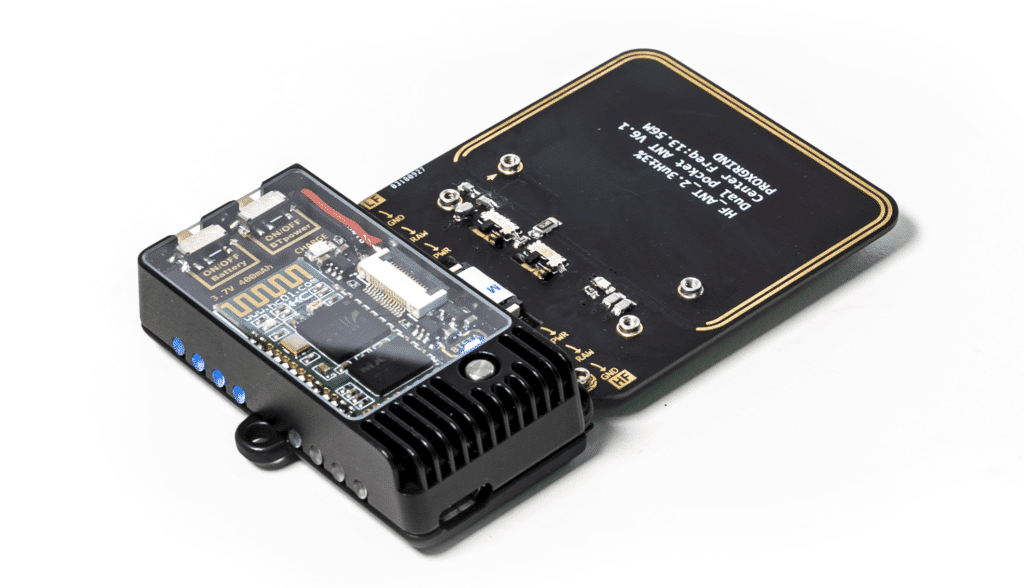

Proxmark 3

O Proxmark3 é usado para testar sistemas RFID e NFC.

Muito comum em auditorias de:

- Cartões de acesso

- Sistemas corporativos

- Controle físico

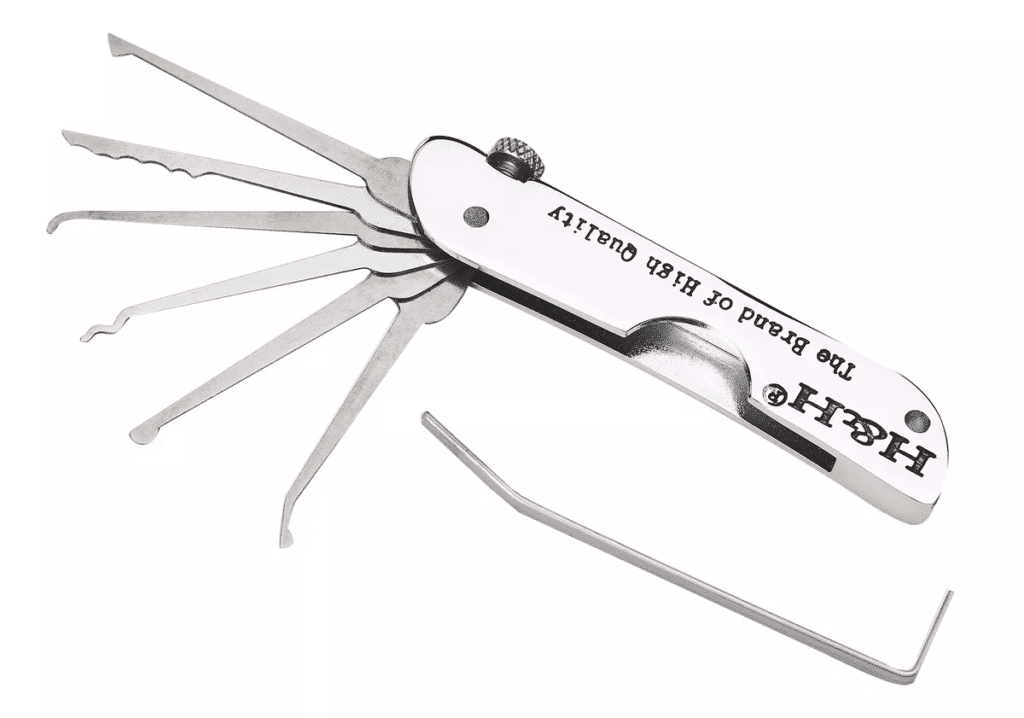

Lock Picks

Lock picks são ferramentas usadas para testes de segurança física.

São empregadas por:

- Profissionais de segurança

- Especialistas em auditorias físicas

⚠️ O uso pode ser restrito por lei, dependendo do país.

Keylogger USB

O keylogger USB registra tudo o que é digitado em um computador.

Em contexto ético, pode ser usado para:

- Testes internos autorizados

- Auditorias de compliance

O uso sem autorização é ilegal.

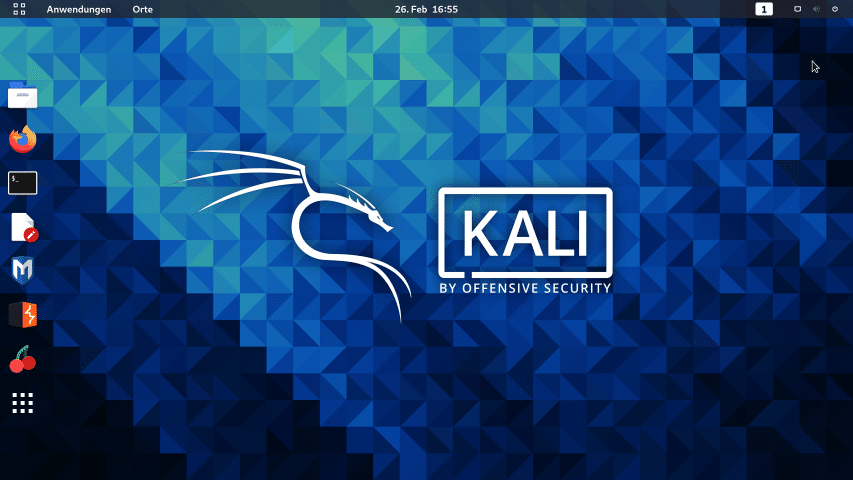

Softwares essenciais para hacker ético

Além do hardware, algumas ferramentas de software são indispensáveis:

- Kali Linux – Sistema com centenas de ferramentas

- Metasploit – Exploração de vulnerabilidades

- Nmap – Mapeamento de redes

- John the Ripper – Teste de senhas

- Aircrack-ng – Auditoria Wi-Fi

- Wireshark – Análise de tráfego

- Burp Suite – Segurança web

- SQLmap – Testes de SQL Injection

- Maltego – Análise de relacionamentos

- SET – Engenharia social

Principais formas de ataques que todo hacker ético estuda

- Força bruta

- Injeção SQL

- Phishing

- Malware

- Man-in-the-Middle

- Roubo de identidade

- DDoS

- Buffer overflow

- Ransomware

- Escalada de privilégios

Entender essas técnicas é essencial para prevenir ataques reais.

Conclusão

Conhecer as ferramentas para hacker ético é o primeiro passo para quem deseja atuar ou se proteger no mundo da segurança cibernética.

Quanto mais você entende como os ataques funcionam, melhor preparado estará para defender sistemas, redes e dados.

Compartilhe! Gostou do conteúdo?

Compartilhe com seus amigos e colegas!

Deixar um Comentário